Hace muy pocos días te hablábamos sobre la posibilidad de que la actualización a Android 4.4.2 KitKat llegara al Samsung Galaxy S3, un smartphone que durante mucho tiempo ha sido buque insignia del catálogo de Samsung, pero que no forma parte de la última hornada de dispositivos que ha dado a conocer la coreana. De hecho, la llegada de este paquete de datos se ha puesto en duda en muchas ocasiones, pero lo cierto es que hoy mismo algunos usuarios de este dispositivo han empezado a recibir el correspondiente paquete de datos, lo que nos indica que el despliegue podría empezar en breve en todos los mercados. Los primeros en abrazar Android 4.4.2 KitKat para el Samsung Galaxy S3 han sido los propietarios de terminales vinculados a Sprint, la conocida operadora norteamericana. Un poco después, el paquete de datos ha hecho su aparición triunfal en Open Source, el sitio de desarrolladores para Samsung, lo que significaría que en apenas 48 horas la actualización empezará a rodar para el gran público. Pero, ¿sabes cómo actualizar tu Samsung Galaxy S3 a Android 4.4.2 KitKat? A continuación, te contamos cómo hacerlo en unos sencillos pasos.

Android

OPCIÓN 1. Actualizar a través de KIES.

Primer paso. Instala KIES en tu ordenador.

1) El software KIES es el que Samsung ha desarrollado para llevar a cabo todas las sincronizaciones y actualizaciones que el usuario considere oportunas. Si todavía no lo has instalado, será necesario que acudas a la página oficial de Samsung para descargarlo.

2) Podrás descargar este programa para Windows o Mac en apenas siete o diez minutos.

3) Una vez descargado, abre el archivo que se haya almacenado en la carpeta de descargas. Acto seguido pulsa sobre el botón Ejecutar. Antes de empezar con la instalación, acepta los términos de licencia.

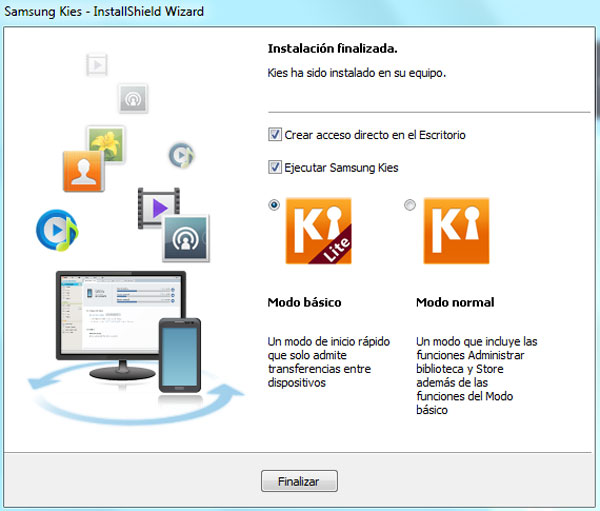

4) La instalación de este software, como decíamos, se alargará de algunos minutos, así que tendrá que esperar pacientemente. Cuando este proceso haya terminado, el sistema te preguntará si quieres instalar un icono de acceso directo en el escritorio. Si ya has terminado, pulsa sobre el botón Finalizar.

samsung galaxy s3 02

Segundo paso. Conecta tu Samsung Galaxy S3 al ordenador.

1) Conecta tu Samsung Galaxy S3 al ordenador a través de un cable USB. Verás que está dentro de la propia caja del teléfono, aunque podrás utilizar cualquier cable que resulte compatible, aunque sea de otro dispositivo.

2) Al conectar el teléfono al ordenador a través de una ranura microUSB, el sistema detectará que el Samsung Galaxy S3 ya está preparado. El software Kies debería ejecutarse de manera automática, aunque si esto no ocurre solo tendrás que hacer doble clic sobre el icono de acceso directo al programa. Deberías leer el mensaje de Conectado.

3) Si la actualización ya está lista para ser instalada, deberías verla a través de la pestaña Información Básica de Kies. Si lees “La actualización está disponible”, el Samsung Galaxy S3 ya estará preparado para recibir Android 4.4.2 KitKat en ese momento.

Tercer paso. Haz una copia de seguridad de los contenidos y configuraciones.

1) Antes de empezar cualquier proceso de actualización, sería interesante que hicieras una copia de seguridad de todos los datos y configuraciones que tienes en tu Samsung Galaxy S3. Dentro del mismo software Kies, selecciona la pestaña Realizar copia de seguridad / Restablecer.

2) Elige de qué elementos quieres hacer una copia de seguridad. No obstante, la opción más razonable es la de Seleccionar todos los elementos.

3) Cuando te hayas decidido, selecciona Copia de seguridad. El proceso comenzará y puede alargarse durante bastantes minutos, dependiendo de la cantidad de información que tengas almacenada en tu Samsung Galaxy S3. Cuando hayas terminado, pulsa sobre el botón Completa.

Cuarto paso. Ya puedes empezar con la actualización.

1) Si la actualización está disponible, pulsa sobre el botón Descargar firmware.

2) El proceso puede alargarse durante bastantes minutos, así que te recomendamos tener paciencia y esperar. Podrás comprobar el progreso de la actualización a través de una barra indicadora. No desconectes ni apagues el equipo en ningún momento.

3) Cuando haya terminado el proceso, recibirás una notificación que te anunciará que la actualización ha llegado a buen puerto. El sistema te pedirá reiniciarse, así que en pocos minutos podrás empezar a disfrutar de Android 4.4 KitKat a bordo de tu Samsung Galaxy S3.

samsung galaxy s3 03

OPCIÓN 2. Actualizar vía OTA (Over The Air) sin cables.

Primer paso. Prepara tu Samsung Galaxy S3 para la actualización.

1) En primer lugar, te recomendamos conectar tu Samsung Galaxy S3 a una red WiFi estable, ya sea la de tu hogar o de cualquier otro espacio que la ofrezca. Recuerda que los paquetes de datos relacionados con actualizaciones suelen ser muy pesados y casi nunca es suficiente con la conexión 3G del terminal.

2) A continuación, sería interesante que la batería del terminal esté completamente cargada, por lo menos hasta un 80%. Evitarás apagones accidentales que podrían ocasionar errores fatales en tu equipo.

3) Antes de poner en marcha la actualización, será necesario que hagas una copia de seguridad de todos los elementos que tienes guardados en el terminal, así como de las configuraciones que hayas integrado en el equipo durante todo el tiempo. Te recomendamos llevar a cabo este proceso a través del software Kies, tal como te hemos explicado anteriormente.

Segundo paso. Busca la actualización.

1) En un principio, te recomendamos esperar a que la compañía (en el caso de que tengas un Samsung Galaxy S3 libre) o tu operadora decida mandarte un aviso sobre la disponibilidad del paquete de datos en forma de notificación.

2) Pero si todavía no lo has recibido y estás interesado en actualizar cuanto antes, también puedes comprobar manualmente la disponibilidad del paquete de datos. En tu Samsung Galaxy S3 accede al apartado Ajustes > Acerca del dispositivo. En pocos segundos podrás comprobar si Android 4.4.2 KitKat ya está listo para ser instalado en tu equipo.

3) Si está disponible, pulsa sobre el botón Actualización de software.

Tercer paso. Instala Android 4.4.2 KitKat en tu Samsung Galaxy S3.

1) Si decides actualizar en este momento, el Samsung Galaxy S3 se conectará a los servidores de Samsung al minuto y la descarga empezará rápidamente. Ten en cuenta que la descarga puede prolongarse por algunos minutos.

2) A continuación se descargará el paquete de datos. El propio sistema te ofrecerá indicaciones para que no te pierdas en ningún momento. Espera a que termine el proceso y no apagues tu Samsung Galaxy S3 en ningún momento.

3) Como ves, se trata de un sistema de actualización muy sencillo. Al terminar con la instalación, el teléfono te pedirá reiniciarse. En pocos segundos empezarás a disfrutar de Android 4.4 KitKat en tu Samsung Galaxy S3.